Proteção de Dados

Proteja seus dados antes,

não depois.

Em média, 20% dos dados de uma organização são acessíveis a todos os funcionários. Setenta por cento dos vazamento de dados levam meses ou anos para serem descobertos. Mas não para os nossos clientes. Ajudamos você a encontrar riscos, reduzi-los e evitar que eles voltem.

Coloque a proteção de dados no piloto automático

Basta apenas um endpoint comprometido para causar um vazamento de dados digno de manchete, se os dados estiverem superexpostos e não monitorados. Todo CISO quer provar ao conselho que ele está reduzindo riscos ativamente. Com o Automation Engine você pode pode automatizar a redução de riscos com segurança, em dias, não em anos..

“Isso não é prioridade agora”.

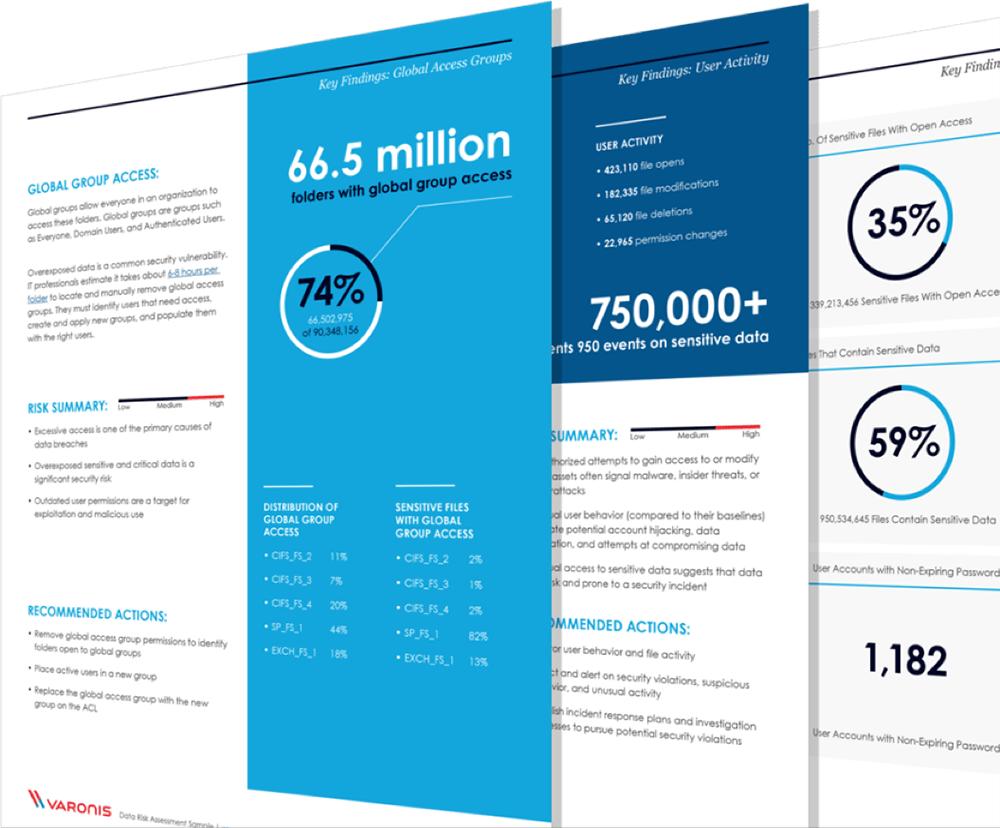

Por que os dados são tão vulneráveis? Encontrar seus maiores riscos de segurança de dados é mais difícil do que nunca. Priorizar riscos, corrigir problemas com segurança e manter os dados protegidos exigem visibilidade e contexto, que a maioria das organizações simplesmente não tem. No último ano avaliamos uma amostra de 6,2 bilhões de arquivos, 459,2 milhões de pastas e 5,5 petabytes de dados para 130 empresas em mais de 30 setores.

tinham mais de 1.000 arquivos confidenciais abertos a todos os funcionários.

tinham mais de 100.000 pastas abertas a todos.

tinham mais de 1.000 arquivos confidenciais obsoletos.

E a situação só piora.

Avalie, priorize e mitigue seus maiores riscos de segurança de TI

Nossos painéis mostram onde você está em risco e acompanham seu progresso conforme você bloqueia o necessário. Identifique rapidamente arquivos confidenciais do GDPR expostos em seu NAS, dados obsoletos no Office 365 ou configurações erradas arriscadas no Active Directory, que os hackers adoram explorar.

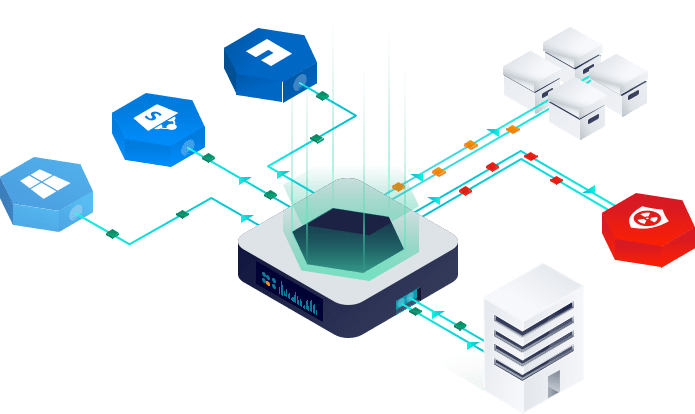

Classifique dados confidenciais em estrutura local e em nuvem

Concentre seus esforços de proteção de dados em seus dados mais importantes. A Varonis classifica, de forma rápida e precisa, informações confidenciais e regulamentadas, armazenadas em compartilhamentos de arquivos, dispositivos NAS, SharePoint e Office 365. Aplique rótulos aos seus arquivos para habilitar DRM, criptografia e outros.

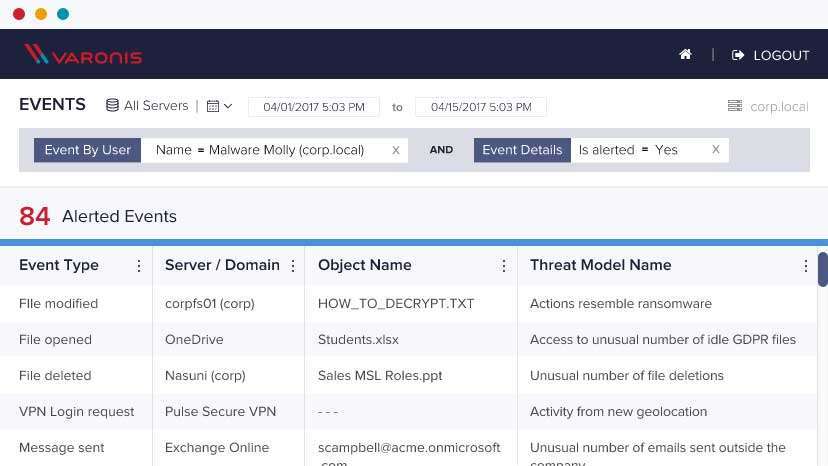

Pesquise uma trilha de auditoria unificada de eventos

Saiba exatamente o que está acontecendo com os seus dados e impeça a ocorrência de violações.

Com uma trilha de auditoria unificada, os administradores ou analistas de segurança precisam somente de alguns cliques para saber quem está abrindo, criando, excluindo ou modificando arquivos importantes, sites, objetos do Azure Active Directory, e-mails, etc.

Recomendações por IA

Nosso algoritmo de Machine Learning indica os usuários com acesso desnecessário. Seguir essas recomendações é uma forma rápida e precisa de reduzir os riscos e trabalhar com o mínimo de privilégios. Modele as alterações de permissões em uma área restrita e confirme as alterações com apenas alguns cliques.

Programe um relatório de risco de dados personalizado

Nossos relatórios de risco gratuitos são tão úteis que os consultores tentam cobrar por eles.

É verdade: nossas avaliações identificam suas vulnerabilidades com tanta precisão que outras pessoas já tentaram descaracterizá-las e vendê-las. Isso porque elas fornecem passos concretos para priorizar e corrigir os principais riscos de segurança e problemas de conformidade nos seus dados, tais como:

- Acesso global, dados obsoletos e permissões incoerentes

- Dados confidenciais superexpostos como PII, HIPAA e PCI

- Acesso e processos de autorização fora de conformidade

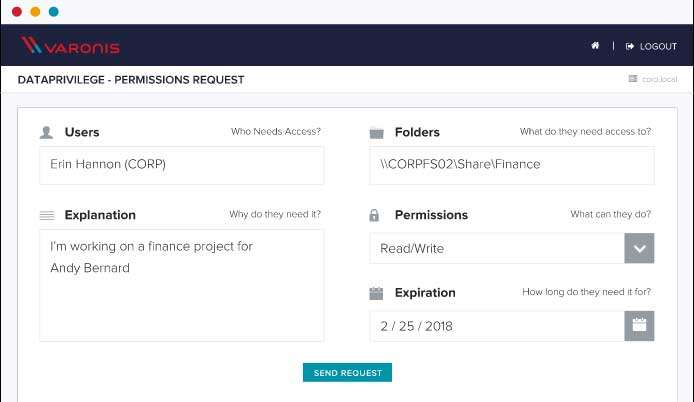

Automatizar fluxos de trabalho de autorização

Os fluxos de trabalho de autorização permitem aos usuários solicitar o acesso a pastas, grupos e listas de distribuição, além de sites, pastas e listas do SharePoint, por meio de um formulário intuitivo na web. Cada solicitação é encaminhada para as partes interessadas apropriadas, com base nos fluxos configurados. Lidar com as solicitações de acesso é tão simples quanto responder a um e-mail. Uma vez aprovado, o acesso é automaticamente concedido pela Varonis sem qualquer envolvimento da equipe de TI.

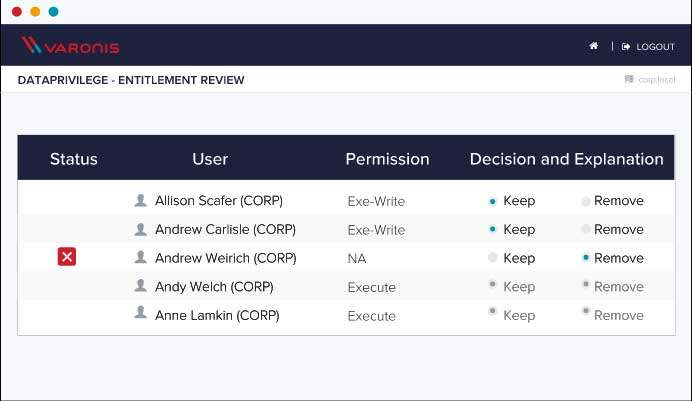

Análises de Titularidade Automatizada

Garanta que o acesso a grupos, listas de distribuição e dados corporativos confidenciais seja sistematicamente revisado pelas pessoas certas. As certificações são entregues diretamente aos proprietários dos dados, o que lhes permite ver quem atualmente tem acesso aos dados e fazer alterações sem qualquer envolvimento da equipe de TI. Nossos algoritmos de Machine Learning sinalizam os usuários que provavelmente não deveriam mais ter acesso, facilitando e acelerando as avaliações.

Automatize o saneamento

Aplique políticas de retenção com facilidade, com regras personalizadas para mover, arquivar ou excluir dados com base no tipo de conteúdo, idade, atividade de acesso e mais. Coloque em quarentena conteúdo confidencial e regulamentado, sempre que aparecer em local não aprovado.

Descubra se a sua empresa está segura!

Entre em contato com a Virtù e saiba como podemos ajudar sua empresa a se tornar mais segura e aumentar a competitividade no mercado.