Você está confiando principalmente na esperança e desejando não ser a próxima vítima de um ataque cibernético ou de um ataque de ransomware realmente devastador? Ou você possui um mecanismo que permite enxergar suas vulnerabilidades de segurança cibernética, priorizar a correção dessas vulnerabilidades e ter a certeza de que sua empresa está realmente muito segura?

Estas foram algumas das perguntas que Greg Baylis, da Cymulate, abordou em seu discurso de abertura no evento Wisdom of Crowds, realizado no final de 2022.

O Wisdom of Crowds é um evento emblemático da Cyber Management Alliance. Ele reúne os mais importantes nomes no setor de segurança cibernética e oferece aos profissionais e fornecedores a oportunidade única de conversar, trocar ideias e discutir soluções para os mais recentes desafios de segurança cibernética.

Fiel ao tema, o discurso da Cymulate concentrou-se em reforçar as defesas cibernéticas, obtendo uma verdadeira garantia de segurança.

Quando o assunto é cibersegurança, os desafios mais complicados para as empresas incluem:

- Sanções Financeiras por Conformidade Regulamentar

- Racionalizar os gastos com segurança cibernética

- Comunicar a eficácia da cibersegurança à gestão

- Eficácia dos planos e políticas de Resposta a Incidentes

- Falta de recursos suficientes

Os maiores desafios técnicos, porém, são os seguintes:

- Priorização da correção de vulnerabilidades. Isso requer uma compreensão do fato de que apenas porque seu gerente de vulnerabilidade diz que algo é uma vulnerabilidade de alta gravidade, isso não significa necessariamente que seja de alta gravidade para sua organização.

- Garantindo proteção contra ataques de ransomware e novas ameaças. Como você sabe que poderá se proteger contra essas ameaças emergentes?

- Também é difícil se sentir seguro ao aposentar um produto. Como você sabe que pode substituir uma ferramenta com segurança sem deixar lacunas na segurança?

- Mapeando tudo para o framework MITRE.

É preciso estar atento à quantificação dos riscos de segurança cibernética. Avaliações manuais de segurança, planejamento de resposta a incidentes, aumento de testes de penetração e patches e atualizações regulares são alguns desses riscos quantificados.

Mas a questão que surge é se você quantificou os riscos cibernéticos, como rastreá-los?

Riscos de Governança e Ferramentas de Conformidade e Scorecards, por exemplo, são claramente refletem aquilo que você inseriu neles. Os desafios com planilhas realmente não precisam de muita explicação. Todo mundo sabe como a entrada manual pode ser demorada. Os consoles de segurança podem ser díspares e impedir que você tenha uma visibilidade holística. Também requer muito gerenciamento manual para reunir todas essas informações.

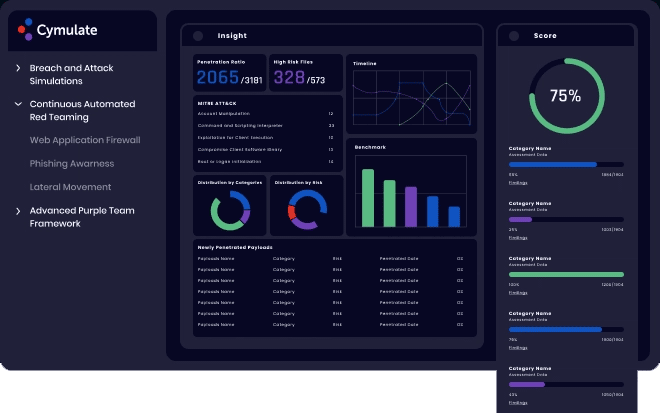

Então, qual é a resposta ou uma solução viável para todos os desafios discutidos acima. A Cymulate reuniu todas essas preocupações e criou uma solução com seu programa de gerenciamento de postura de segurança de 5 pilares. As principais características ou 5 pilares do programa abordam essencialmente os desafios de visibilidade e garantia que discutimos acima.

As soluções da Cymulate podem resolver os desafios persistentes de segurança cibernética, ajudando você a:

- Saber como responderá antes de ser atacado.

- Usar evidências empíricas para melhor quantificar o risco.

- Priorizar a correção de vulnerabilidades com base nos caminhos de ataque.

- Saber que seus Planos e Políticas de Resposta a Incidentes são eficazes.

- Proteger sua organização contra ataques antes que eles aconteçam.

- Entender o impacto da mudança em seu ambiente.

- Monitorar a regressão de segurança e evite desvios de postura de segurança.

- Saber que seus controles de segurança são eficazes.

O valor definidor que o Cymulate traz para a mesa é que ele permite que a organização SAIBA que é segura, em vez de apenas esperar pela segurança. Ele permite que as equipes de TI e resposta a incidentes e a diretoria executiva tenham certeza de que a empresa está protegida contra o ransomware mais recente, que os dados de seus clientes estão seguros e que eles têm pleno conhecimento das lacunas e como corrigi-las.

Como o Cymulate ajuda a provar que sua empresa está segura?

Como o Cymulate consegue isso? Através de Simulação, Avaliação e Remediação. O Cymulate realmente atinge esse nível de segurança.

Digamos que você tenha um funcionário chamado Pedro em seu Departamento Financeiro. Como o Cymulate garante que e-mails maliciosos não cheguem à conta de e-mail de Pedro? O Cymulate usa um dispositivo semelhante ao que Pedro está usando, cria uma caixa de correio semelhante e a usa como destino. O programa enviará 17.000 e-mails maliciosos para a nova caixa de correio e monitorará o que seria entregue.

Em um caso, descobriu-se que dos 17.000 e-mails, 9.000 foram entregues na nova caixa de correio. Isso não é ótimo, mas são boas notícias. O agente Cymulate já está bloqueando cerca de 8.000 deles.

A próxima etapa é avaliar quais arquivos estão sendo permitidos (ARJ, BAT, CAB, CMD, COM etc.) e não há absolutamente nenhuma justificativa/razão comercial para permitir que eles passem. Portanto, esses tipos de arquivo agora podem ser bloqueados no gateway de e-mail simplesmente alterando a política. A plataforma executa novamente essa avaliação e, na nova execução, nenhum desses arquivos maliciosos conseguiu passar.

Este exercício dá à empresa a garantia de que agora Pedro pode clicar em qualquer um dos e-mails que recebe, pois provavelmente não haverá nada malicioso lá. E essa mudança na política e na proteção aprimorada obviamente não se limita a apenas um usuário (neste caso, Pedro). Aplica-se a todos os usuários que estão atrás do mesmo gateway de e-mail.

Greg concluiu seu discurso no evento com alguns dos casos de uso mais comuns da plataforma Cymulate:

- O Bake-Off: Cymulate ajuda as empresas a avaliar e avaliar qual é a melhor plataforma para seu ambiente de segurança.

- Movimento lateral: ajuda a identificar qual seria o dano se um dispositivo fosse comprometido. Está limitado ao departamento, sub-rede, etc. do funcionário ou terá um impacto maior? Isso também mostrará os métodos de propagação exatos aos quais você é suscetível e os métodos de ataque aos quais é suscetível.

- Validação contínua de segurança: a plataforma permite avaliar a eficácia do seu controle e proteger contra ameaças imediatas.

- Validação de SOC e SIEM: permite que você verifique se o SOC, as equipes de resposta a incidentes e os processos são eficazes.

- Compreendendo sua superfície de ataque: mostra se seus ativos digitais estão expostos e o que você precisa fazer a respeito.

- Priorização de vulnerabilidades: ajuda a tornar o processo de gerenciamento de vulnerabilidades mais eficiente.

- Segmentação de rede: ajuda a entender se um adversário pode se mover entre dispositivos e segmentos de rede.

- Identidade e acesso: ajuda você a ver se suas práticas de segurança são robustas o suficiente.

- Segurança na nuvem: pode permitir que você responda a perguntas sobre a segurança do seu ambiente de nuvem e se ele pode ser violado.

- Fusões e Aquisições: É capaz de mostrar a quais riscos você estará se expondo ao adquirir uma nova organização.

- Seguro de segurança cibernética: significativamente, a plataforma pode fornecer evidências ao seu provedor de seguro cibernético de que você está seguro e que sua apólice de seguro deve ser reduzida.

A apresentação da Cymulate ajuda a entender como os negócios podem não estar totalmente seguros ainda e o que é possível fazer a respeito.